Data sangat penting untuk menentukan tindakan dan strategi yang akan diambil untuk memperbaiki perkhidmatan yang disediakan. Dalam kes laman sesawang, pengurus kandungan (Content Manager) boleh melihat masa, masa, lokasi dan kandungan yang menarik trafik ke laman sesawang. Sekiranya anda mempunyai laman sesawang peribadi atau menguruskan laman sesawang organisasi, anda tentunya ingin menjejak trafik ke laman sesawang anda. Anda ada beberapa kaedah untuk mengesan trafik. Salah satunya Google Analytics.

Google Analytics ialah perkhidmatan analisa web percuma dan premium yang ditawarkan oleh Google untuk menjejak dan melapor trafik laman sesawang. Berikut adalah kaedah untuk mula menjejaki aliran trafik ke laman sesawang menggunakan Google Analytics.

Prasyarat

Anda mempunyai akaun Google. Sekiranya belum, anda boleh Sign Up akaun Google.

Langkah-langkah

Sekiranya anda telah mempunyai akaun google, sila buka URL berikut:

https://analytics.google.com

Login, cipta akaun analytic yang baru, kemudian cipta "Property".

Antara contoh statistik ialah seperti di bawah

Anda boleh boleh mencipta sehingga 50 "Property" atau laporan secara percuma untuk laman sesawang yang berlainan.

Selamat mencuba.

Google Analytics ialah perkhidmatan analisa web percuma dan premium yang ditawarkan oleh Google untuk menjejak dan melapor trafik laman sesawang. Berikut adalah kaedah untuk mula menjejaki aliran trafik ke laman sesawang menggunakan Google Analytics.

Prasyarat

Anda mempunyai akaun Google. Sekiranya belum, anda boleh Sign Up akaun Google.

Langkah-langkah

Sekiranya anda telah mempunyai akaun google, sila buka URL berikut:

https://analytics.google.com

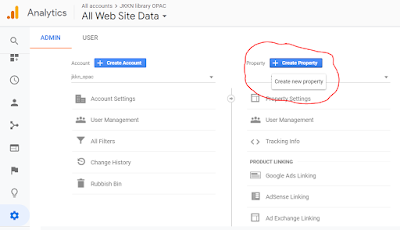

Login, cipta akaun analytic yang baru, kemudian cipta "Property".

|

| Cipta Property baru. |

Masukkan maklumat berikut seperti: Nama website, URL Category dan Time Zone.

|

| Setting Property baru. |

Google Analytics akan menjana Tracking Code dan Javascript.

|

| JavaScript ini membolehkan Google Analytics menganalisa trafik. |

Sekiranya laman sesawang anda telah mempunyai opsyen Google Analytics Tracking Code, hanya Copy dan Paste Tracking Code. Sekiranya tiada, bolehlah Copy dan Paste JavaScript ke dalam code laman sesawang anda.

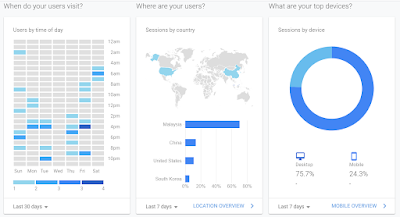

Anda boleh cuba akses laman sesawang anda dan lihat laporan Real Time. Anda akan melihat statistik seperti di bawah mula dilaporkan.

|

| Laporan trafik boleh dilihat secara Real Time |

|

| statistik trafik mengikut bilangan vs tarikh |

|

| Statistik mengikut geo lokasi, masa dan peranti (device) |

Selamat mencuba.